互联网安全上网指南

本文用于描述如何安全地使用互联网上网,以及如何安全地讨论交流敏感话题,本文只是一个指南,不提供非法绕过国家安全审查的方法和工具,互联网绝非法外之地。

以下是提高安全性的一些建议,不是所有的都必须遵循,但根据需求尽量遵循

- 拔出SIM卡(对于可插SIM卡的设备)

- 不使用实名了的ESIM卡

- 使用代理网络上网

- 使用可信的WLAN网络或以太网

- 系统语言使用英语(美国)

- 输入的语言推荐英语,这需要学习说英语

- 使用Tor浏览器访问网页

- 关闭不必要的应用程序,特别是国产应用程序

- 不使用国产输入法以及可能会上传输入内容的输入法

- 使用纯净的系统,不使用国内厂商的系统,手机推荐使用Google原生的安卓系统,电脑使用Linux系统或者Windows系统

- 使用纯净版、绿色版的软件,不使用流氓软件

- 尽可能的伪造User-Agent,不发送真实的User-Agent

- 尽可能的不使用Cookie

- 网站禁止加载JavaScript,尽可能使用静态网页

- 通讯工具使用Element、Telegram(也不太安全)等,尽可能使用加密对话,或者自建通讯服务器和平台(推荐基于Matrix标准的通讯平台),尽可能的阅后即焚

- 注册账号不使用与个人信息相关的资料,电话号码建议使用虚拟号码,如Google Voice,如果强制要求使用实体卡或特定国家或地区的电话卡,通过特殊渠道购买

- 账号用后立即注销

- 新注册的账号建议冷藏一段时间再拿出来用

- 密码长度尽可能长,可以使用密码管理器管理密码,但这个密码管理器必须可信,或者自建密码管理器

- 不使用重复的密码,不使用重复的用户名,昵称等

- 最小权限原则:能不开摄像头、录音、剪贴板、联系人等权限就尽量不给应用授权,特别是强制安装的国家反诈中心APP

以下是使用MIUI系统的手机QQ的权限设置示范:

真正的小白: 用的系统:不知道,他猜自己用的Windows,也不知道是Windows几 用的浏览器:2345,360 用的应用程序:百度全家桶,360全家桶,2345全家桶,输入法是曾被曝出明文上传,泄露隐私,后台隐秘联网的某国产输入法,还下载了某Q 全部都是某某下载站下载的 所有需要注册登录的统统选择了+86号注册 手机方面用的是homo系统,百度浏览器,默认开启全部隐私权限和后台自启动,用的是同样“优秀”的输入法,下载了推*和油*等一系列需要翻墙的应用。顺便一提,是+86手机号注册,某Q邮箱验证,加速器是老*加速器,发表在外网的言论是“他是隐私保护没做好才被抓,我做的很好,很安全”,“你才没有言论自由,你才没有隐私保护😅”,“*什么时候**啊”

使用adguard 尽可能利用规则屏蔽掉广告和隐私获取渠道。

密码管理使用专业管理软件,不要使用Google和浏览器自带。

使用安全的dns,或者使用加密dns,尽量不要使用国内的DNS。缺点也很明显,解析速度没那么快了。

尽量不要使用国内厂商的软件,多找国外的替代品。

用专门的手机号注册国内不得不注册的软件。

隐私和便利,取舍看自己

以下是文章的备份:

Telegram虛假的安全

January 14, 2021

随着WhatsApp难民的涌入,越来越多的人开始使用Telegram。不得不承认,Telegram在用户体验上完胜市面上所有的聊天程式。但是,如果你以为Telegram比WhatsApp或者其他的聊天程式要安全、要更保护你的隐私,那你就大错特错了!

如果你看完本文,仍然觉得「但是Telegram好用啊」,而继续使用Telegram的话,说明其实你并不那么在乎隐私和安全,这无可厚非,我完全尊重且支持你继续使用Telegram的选择。但是如果你真的在乎安全和隐私,那一定要好好思考一下用户体验对你来说是否真的比安全更重要?

Telegram曾有后门

2013年8月,Telegram刚刚上线,官网上说它是「云端多重加密的」:

我们的专家开发的新协议——MTProto,使用了经时间验证的安全算法。在当下,Telegram最大的安全威胁,来自偷看你手机的老妈。我们保障了一切。

Very secure. We are based on a new protocol, MTProto, built by our own specialists, employing time-tested security algorithms. At this moment, the biggest security threat to your Telegram messages is your mother reading over your shoulder. We took care of the rest.

https://web.archive.org/web/20131023153707/https://telegram.org/faq#q-how-secure-is-telegram

Telegram官方在工程师社区Hacker News发帖打广告,吹嘘自己的团队有多「屌」:

Telegram身后的团队,由Nikolai Durov带领六名国际奥数(ACM)冠军,其中一半是数学博士出身。他们花了两年时间才开发出了这版MTProto协议。名头在这个领域也许不如其他领域重要,但是这个协议是长久仔细的专业作业的成果。

The team behind Telegram, led by Nikolai Durov, consists of six ACM champions, half of them Ph.Ds in math. It took them about two years to roll out the current version of MTProto. Names and degrees may indeed not mean as much in some fields as they do in others, but this protocol is the result of thougtful and prolonged work of professionals.

哇还有奥数冠军和数学博士!看起来很专业很屌是吧。那你就错了。短短4个月过后,一位毛子网友就在网上发帖,详细分析了Telegram引以为豪的MTProto中的“加密对话”(Secret Chat)协议,也就是Telegram安全宣传中,声称最为安全的,完全无法被窃听和破解的聊天功能。这一分析不要紧,他竟然发现,这看似坚不可摧的协议后面居然隐藏着邪恶的窃听后门!

毛子用户的原文(毛子语):https://habr.com/en/post/206900/

毛子语不好不要紧,我还能读点英文。这是英文版的算法分析:https://buttondown.email/cryptography-dispatches/archive/cryptography-dispatches-the-most-backdoor-looking/

你看不懂不要紧,我给你比划两下:

想象两地的秘密地下党员要用暗号写信交流,他们需要交换一套「密码本」,用来把页码翻译成密语。

网络两端的用户要进行加密对话,也需要交换一套「密码本」。

简单来说,正常情况下,这个密码本是一切安全的基础,你看很多电影都是要去偷敌人的密码本,只要拿到这个本子,敌方一切暗号都能简单破译。

所以一开始这个密码本的交换应该是要通讯的双方,在秘密地点会面,面对面地进行交换密码本。这样一来就能确保今后跟自己用密语通话的人就是拥有密码本的人。

网络上的端对端加密也应如此,需要交流双方私下完成,不得有任何第三方代为的。

但是Telegram这个MTProto协议不是这么玩的!

如果一个信差,参与了密码本的交换,从A把他的密码本带到送给B,再把B的密码本带给A。

这就造成了严重的问题:信差可以偷换双方的密码本!而A、B双方均不知情!偷换密码本之后信差就可以窃听双方之间的一切暗号通讯了!

在MTProto协议的设计中,Telegram的服务器就是那个信差,如果Durov想,他可以偷换任何加密对话的密码本,从而选择性地窃听任何人的加密对话!

这则丑闻一出,立刻引起Telegram官方的反应。Durov的兄弟,也是项目工程师之一,网名W_K,在毛子论坛上承认了这个「漏洞」存在,但是并不打算负责。他在那帖子下回覆,说是「不知道谁把协议设计成这样的」。这TMD你找个临时工的理由都更靠谱好吗?你家产品都把安全特性吹到天上了,结果你连谁设计的安全协议都不知道吗?

Telegram后来还在推特上尝试淡化这个后门的严重性,解释说是为了代替没有足够运算能力生成密码本的客户端来生成密码本。但这个解释完全站不住脚,因为任何还有点常识的工程师都知道,不能为了性能优化去牺牲安全特性。这就像对潜水员说:我怕你背不动氧气罐,我来替你背,走你~ 噗通!

根据奥卡姆剃刀理论,或者通俗点,根据柯南的名言:真相只有一个!Telegram官方的一切解释都是那么的苍白无力,那剩下的唯一一个解释就是真相:这个「漏洞」实际上是一个后门!让Durov能窃听任何加密会话的神级后门!

非常不情愿地修补后门

按常理说,被趴出来这么严重的丑闻,Durov理应正确对待安全协议,雇用更多专业的、正经的密码学家,而不是些奥数神童,来重新设计Telegram的安全协议。或者,2013年,Signal协议也问世了,Durov也可以选择使用这个由密码学界专家发表的协议,而不是在自己不擅长的领域自己重新发明轮子。

但是Durov从来不按常理出牌。

他首先用一笔奖金对发现后门的毛子用户进行了封口,很快啊,因此这个丑闻并没有怎么发酵。要不是今天Telegram被推上了风口浪尖,也不会被人挖掘出来这种黑历史。

然后他让原班奥数神童对原有的MTProto协议进行了简单的修改,草草发布了今天还在使用的MTProto2。

重重安全隐患

你可能会问,既然今天MTProto2没有被破解,那不就是说明它是安全的吗?

这么说吧,学术界公认的安全,是有衡量单位的。简单来说,比如破解一种密码需要一亿年以上,就认为它是安全的。

但是Telegram用的密码,破解的话只需要一百年以上(此处一百年只是打个比方)。也许确实不会在你有生之年被破解,但是这个概率真的是安全的吗?

事实上MTProto2今天使用的很多加密结构都已经被密码学界淘汰了,比如SHA-1、AES-IGE。这些算法都是一百年上下(比方)的安全等级,而业界早就有更好的上亿年级别的加密算法了,比如SHA-256、AES-GCM、Curve25519等等。

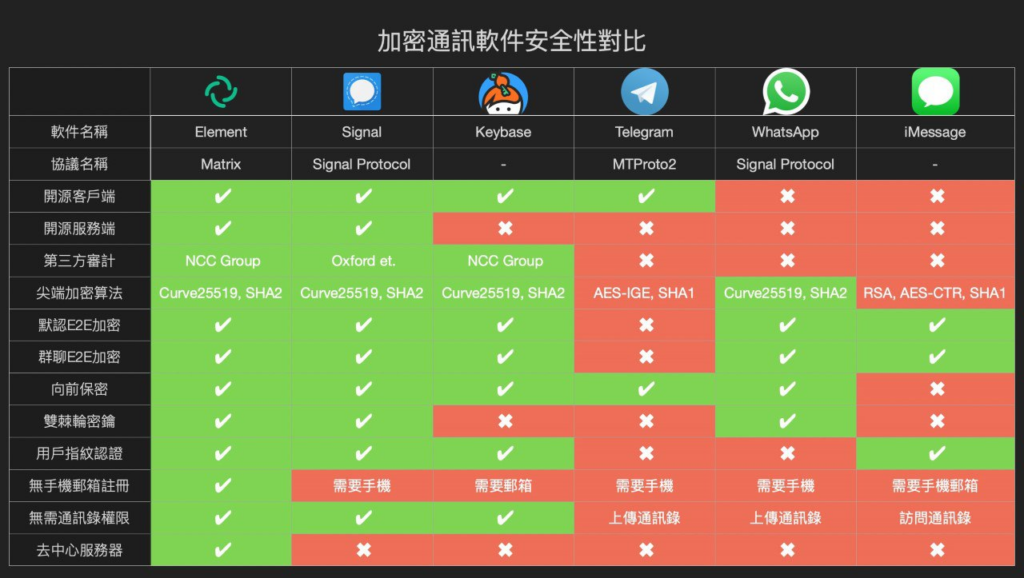

Durov整天冷嘲热讽的WhatsApp,还有别的的加密通讯软体,比如Signal、Matrix(Element)、Keybase等等,全部都是用的比Telegram强不止一级的密码算法。

如果你不相信我说的话,可以去看看专家的分析:https://unhandledexpression.com/crypto/general/security/2013/12/17/telegram-stand-back-we-know-maths.html

默认聊天不是私密对话

Telegram宣传自己有私密对话(Secret Chat/E2E),但是事实上这个功能默认是不开启的。必须从对方的头像进去点私密对话才能开启,而且只支持两人之间的私密对话。这导致很多人造成误解,以为所有聊天、群聊都是E2E加密的。

事实上所有的群聊,和没有明确开启私密对话的私聊,都是没有私密加密的,也就是说Durov在服务器上完全可以看到的。

不讲武德的数据收集

我相信很多Telegram用户都经历过,突然有熟人出现在好友列表中,尽管自己从来没有加过TA。

Telegram会请求通讯录权限,很多人以为这是聊天软件正常申请的权限就同意了,然而这就犯下了大错。Telegram会直接把你本地所有通讯录联系人全部上传到服务器,Durov想的话全部都能看到。

更恶心的是一旦你第一次选错,上传了通讯录,就再也无法反悔删除了。

那你不上传通讯录是不是就安全了呢?不是。无论如何,你注册Telegram是要绑定手机号的。如果你熟人注册Telegram之后上传了通讯录,你也会被加进TA的好友中。

也就是说,只要知道你的手机号,就能把你加到通讯录。

大规模手机号爆破、人肉

利用上面说的手机号查人的原理,曾经有人滥用了这个功能,大规模地扫描电话号码段,穷举了很多Telegram帐号的注册手机号出来。

尽管Telegram表示现在已经防止了这个功能被滥用,但是保守估计社工库已经建立成功,当局是可以根据你Telegram ID人肉到你手机的。

中央控制的危险

Telegram是有中央服务器的,而且这个中央服务器的权限非常大。

Durov如果愿意的话,可以自己登上川普的Telegram帐号(如果有的话),然后以川普的身份到处发表言论,甚至不需要接触川普的手机。

就算你相信Durov不会作恶,你能相信他整个公司没人作恶吗?不会有黑客潜入服务器暗中作恶吗?

中央控制的服务,还没有用户之间的数字指纹认证,无可避免地就会出现这种问题。

总结

说真的,鼓吹Telegram很安全的人真的需要好好学习一下安全知识,不要把「好用」和「安全」混着来说。最后,放一张图对比几个加密通讯软件的安全性。

更多证据

https://www.vice.com/en/article/jgqqv8/five-reasons-you-should-delete-telegram-from-your-phone

https://medium.com/@thegrugq/operational-telegram-cbbaadb9013a

https://courses.csail.mit.edu/6.857/2017/project/19.pdf

https://caislab.kaist.ac.kr/publication/paper\_files/2017/SCIS17\_JU.pdf

备份

https://quicknote.io/d4003a20-564c-11eb-bf36-9f3e8678eb45